La semana pasada me propuse una pregunta y un reto:

Esta semana empiezo un experimento personal: ¿Se puede vivir usando la red Tor para todas tus conexiones (pc y móvil)? #torweek

— Nukeador (@nukeador) October 3, 2016

El objetivo era pasar una semana donde todo mi tráfico a Internet tuviera que pasar por la red Tor.

Actualización (17/2/17): El experimento pasó de una semana, a un mes, y ya van 4 meses así.

Pero, ¿qué es Tor?

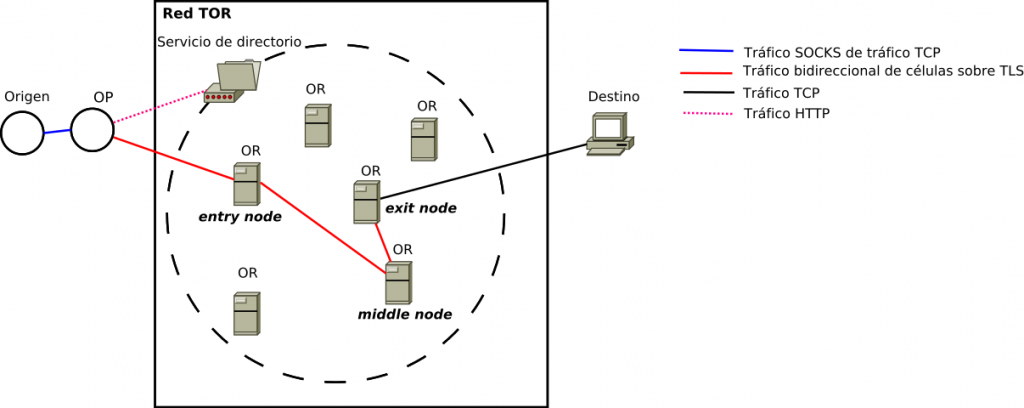

Tor o «The Onion Router» es una red de comunicaciones distribuida en la que el tráfico de sus usuarios no revela su identidad (dirección IP) y en la que el tráfico viaja cifrado por todo el circuito.

¿Cómo lo hace?

El resumen sería: Tu tráfico viaja a través de al menos 3 nodos (entrada, middle, salida) de forma cifrada al menos hasta el nodo de salida, por lo que no te conectas directamente a los sitios sino pasando a través de la red Tor primero.

¿Por qué es importante?

Cuando nos conectamos a cualquier servicio en la red, nuestro tráfico pasa por varios sitios, entre ellos nuestro operador de Internet, repetidores intermedios y el servidor de destino. Esto conlleva algunos peligros con nuestra privacidad no evidentes para la mayoría de la gente:

- Nuestro operador de Internet puede saber en todo momento a dónde, cuándo y cuánto tiempo nos conectamos (aunque no vea el qué hacemos si la conexión está cifrada – https). No hace falta saber el qué cuando nos conectamos a sitios cuya temática es única (viajes, médicos, aficiones, tendencias políticas…).

- Nuestro operador sabe quienes somos (nombre, apellidos).

- Los repetidores intermedios pueden (y muchos están) intervenidos por agencias de espionaje de muchos países, permitiéndoles ver que alguien con tu ip (identificador único) se conectó a cierto servidor durante X tiempo.

- Cualquier conexión no segura (http normal) puede ser vista por estos dos primeros agentes, todo lo que transmites a través de ella e incluso modificarnos el contenido sin nosotros saberlo.

- Los servicios y webs pueden saber perfectamente el origen de la visita (país, ciudad, operador), y hacerte seguimiento en otras webs que visites que ellos controlen o tengan el mismo sistema de publicidad.

Adicionalmente, gracias a diversas técnicas (la mayoría de veces a publicidad compartida y cookies), los servicios web pueden hacerte fingerprinting, esto es, crear una huella única sobre ti que contiene tu ip, otros sitios que has visitado, cookies, resolución de pantalla… y aunque no sepan a quien pertenece esa ip, pueden saber que es la misma persona.

Hay servicios donde damos nuestro nombre real (redes sociales, servicios de correo…) con lo que también pueden identificar esa huella con una persona. Adicionalmente también hay sitios donde damos nuestro teléfono, y esto también abre la puerta a saber muchas cosas más de ti.

Ejemplo: Si tienes una cuenta de Gmail abierta, Google puede saber tu nombre, teléfono y las web que visitas que tienen publicidad de empresas que controla google (casi la mayoría). Facebook puede hacer lo mismo con todas las webs que tengan un botón de «Me gusta».

De todo esto hablé en mi charla El usuario al mando y la privacidad en la red. También recomiendo el documental Annonymous: Inside the Dark Web.

¿Te sientes algo incomodo ya con tantos ojos pudiendo ver lo que haces en la red?

¿Cómo protegerse? La #TorWeek

Por ello esta semana me propuse que todas mis conexiones pasaran a través de la red Tor y analizar si era posible trabajar en el día a día con este uso. Además de usar la red Tor, hay otras medidas importantes para evitar el rastreo de todos estos ojos curiosos.

Uso de Tor

La forma más sencilla para usar la red Tor es usar Tor Browser, ya que automáticamente pasará todas nuestras conexiones por esta red. Para las conexiones del móvil, instalando la aplicación Orbot y usando su opción VPN.

Si quieres un sistema completo, puedes instalar el sistema operativo Tails en un usb y arrancar el ordenador con él.

Pero como yo quería usar mi navegador, cliente de correo y otras aplicaciones tal cual las tenía configuradas tuve que hacer varios ajustes. Si no usas Linux o no tienes conocimientos técnicos, estas tres opciones anteriores son las que debes usar. Al final de este artículo explico mi configuración concreta.

Conclusiones

Aunque en principio pensé que la velocidad de la red no iba a ser suficiente para realizar todas mis tareas con normalidad, la verdad es que he quedado gratamente sorprendido.

Seguimos la #torweek comprobando la velocidad en 4G pic.twitter.com/KYkFUeKgEg

— Nukeador (@nukeador) October 5, 2016

Y la velocidad en línea fija (fibra) #notbad #torweek pic.twitter.com/siS38Mpm4c

— Nukeador (@nukeador) October 5, 2016

He podido usar Internet tanto para trabajo como para ocio sin ningún tipo de problema mayor, si bien es cierto que:

- Hay veces que Tor te asina un nodo muy lento y tienes que darle renovar.

- Varias webs que usar Cloudfare te piden completar un captcha antes de entrar por si eres un bot.

Hay dos excepciones para las cuales no he usado Tor:

- Streaming de vídeo y música (Netflix y Spotify), aunque sí lo he usado para youtube y otras webs de vídeo.

- Uso de bittorrent: Desaconsejado por la propia gente de Tor ya que los clientes acaban revelando tu ip real y congestionas mucho la red. Si quieres privacidad aquí, usa una VPN.

Cosas a tener siempre en cuenta:

- Usa el sentido común, no hagas cosas ilegales.

- Los sitios donde inicies sesión sabrán quién eres, pero no desde donde te conectas.

- No abras documentos que te bajes directamente, ya que pueden contener imágenes remotas que detectarán tu ip real.

- No te conectes a un servicio sin Tor y con Tor a la vez, ya que es fácil relacionar quien es quien.

- En páginas que no usen https, nunca introduzcas datos. Esto podrían ser vistos por el nodo de salida y todo el camino desde este a la web destino. Recomendación idéntica si no usas Tor.

Dado que quería una configuración más general para todas mis app, tuve que instalar algunas cosas adicionales que ahora detallo.

Configurando el sistema para usar siempre Tor (avanzado)

A continuación viene una explicación más técnica de como configuré mi sistema, posiblemente no apta para público no técnico.

Probé varias opciones más o menos complejas, una de ellas fue configurar el proxy del sistema para que todo saliera por el puerto de tor, lo cual terminé descartando por posibles problemas de privacidad.

Es importante recalcar que si quieres usar Tor sin usar Tor Browser o Tails, tendrás que tener mucho cuidado en cómo configuras tu sistema para evitar que tu identidad sea revelada por otros factores:

- DNS Leaks: De nada sirve conectaros a Tor si cuando pedimos una web las peticiones DNS (lo que traduce que unaweb.com es la IP 5.5.5.5) pasar a nuestro operador de Internet.

- Cookies, trackers y fingerprint: De nada sirve tampoco que nuestro navegador esté configurado de forma que los sitios puedan escribir cookies, cargar anuncios que nos siguen por varias web creando una huella única.

- Inicios de sesión: Se consciente que si inicias sesión en tu correo o en cualquier web, esta web va a saber que has estado usando el nodo de salida Tor con cierta IP en un momento concreto. Aunque tor rota los circuitos cada 10 minutos por defecto (Tor Browser lo hace por cada dominio) es algo que tienes que tener en cuenta.

Mi configuración final fue la siguiente: Instalación de tor, abrir todas las aplicaciones con proxychains e instalar varios complementos de privacidad en el navegador.

Instalar tor y proxy chains (Linux):

sudo aptitude install tor proxychains

Complementos a instalar en el navegador

- Https Everywhere: Fuerza la versión https de la mayoría de páginas conocidas. Nota: Nunca usar una web sin https para transmitir datos.

- Self Destructing Cookies: Borra las cookies de todas las páginas una vez que salimos, para evitar que almacenen datos sobre nosotros y se puedan leer cuando regresemos.

- Ublock Origin: Bloqueo de publicidad y listas de rastreo.

Actualización (17/2/17): Un par de complementos más para evitar que nos rastreen por usar el mismo User Agent o tomen datos usando <canvas>

- Random Agent Spoofer: Nos asigna un user agent aleatorio cada X tiempo.

- CanvasBlocker: Evita que las webs usen <canvas> sin pedir permiso, ya que se ha demostrado que es posible identificar de forma única a un equipo con esto.

Configuraciones adicionales en about:config

privacy.trackingprotection.enabled a true: Activar la protección anti-rastreo de Firefox, evitamos que carguen elementos que nos siguen en la red.

network.proxy.socks_remote_dns a true: Nos aseguramos que todas las peticiones dns pasan a través del proxy configurado.

Extra: Desactivar todos los plugins como Flash, Java… etc

¿Cómo es el uso normal?

Una vez configurado todo lo anterior, simplemente tenemos que abrir las aplicaciones de esta forma:

proxychains firefox

Por defecto proxychains está configurado para pasar todas las conexiones de la aplicación a través del proxy local de tor (incluidas peticiones DNS). Podemos usarlo para cualquier aplicación que usemos (excepto bittorrent u otras aplicaciones p2p).

Ayudar al proyecto Tor

Lo mejor para ayudar la red y el proyecto Tor es levantar un relay (sobre todo de salida) que hará que la velocidad de la red mejore para todos sus usuarios, ya sea en un servidor tuyo o convencer a alguna organización para que lo haga. Si tienes aún preocupaciones sobre esto, te dejo dos enlaces interesantes para aclarar mitos:

- Running a Tor Exit Node for fun and e-mails

- What happened when we got subpoenaed over our Tor exit node

Es triste ver que en España sólo hay 7 nodos de salida, comparado con los 75 de Alemania, 85 de Francia o 125 de Holanda y 147 de EEUU.

Cuantos más nodos haya y cuanto más use la gente la red Tor para su navegación habitual, más fácil será asegurar la privacidad de nuestras conexiones en la red.

4 comments for “¿Se puede vivir en Internet usando únicamente la red Tor? #torweek”